我们知道我们生活在一个数字世界中,几乎我们所有的日常活动都依赖于互联网和电子设备,例如电子购物、移动设备、社交媒体、网上银行等等。这种依赖性可能导致非法黑客和网络犯罪分子有机可乘,窃取您的信息和身份。现在,这些非法活动已经演变成一个令人恐惧的犯罪世界。

网络攻击可以定义为对计算机或网络的非法攻击或访问,并从中窃取数据,或试图借助计算机蠕虫或恶意软件破坏该系统或网络。这种导致信息或身份甚至金钱损失的攻击可以被称为网络犯罪,而网络犯罪的幕后之人则被称为网络罪犯。

网络攻击根据攻击的影响大致可分为两种类型:

顾名思义,基于网络的攻击是针对网站和网络组件的攻击。它可能直接或间接影响任何网站或网络应用程序。一些基于网络的攻击是:

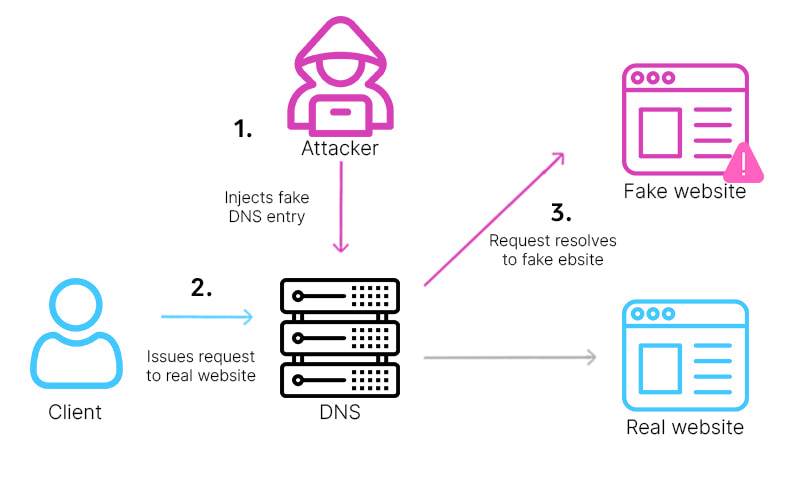

DNS 称为域名服务器,它帮助用户的请求到达网站的正确 IP 地址。DNS 欺骗是一种黑客将数据添加到域名服务器缓存中,从而将用户请求重定向到错误的 IP 地址或错误系统的方法。

这种攻击将流量重定向到错误的服务器或系统,并且可以在域名服务器缓存中停留很长时间而不被发现。

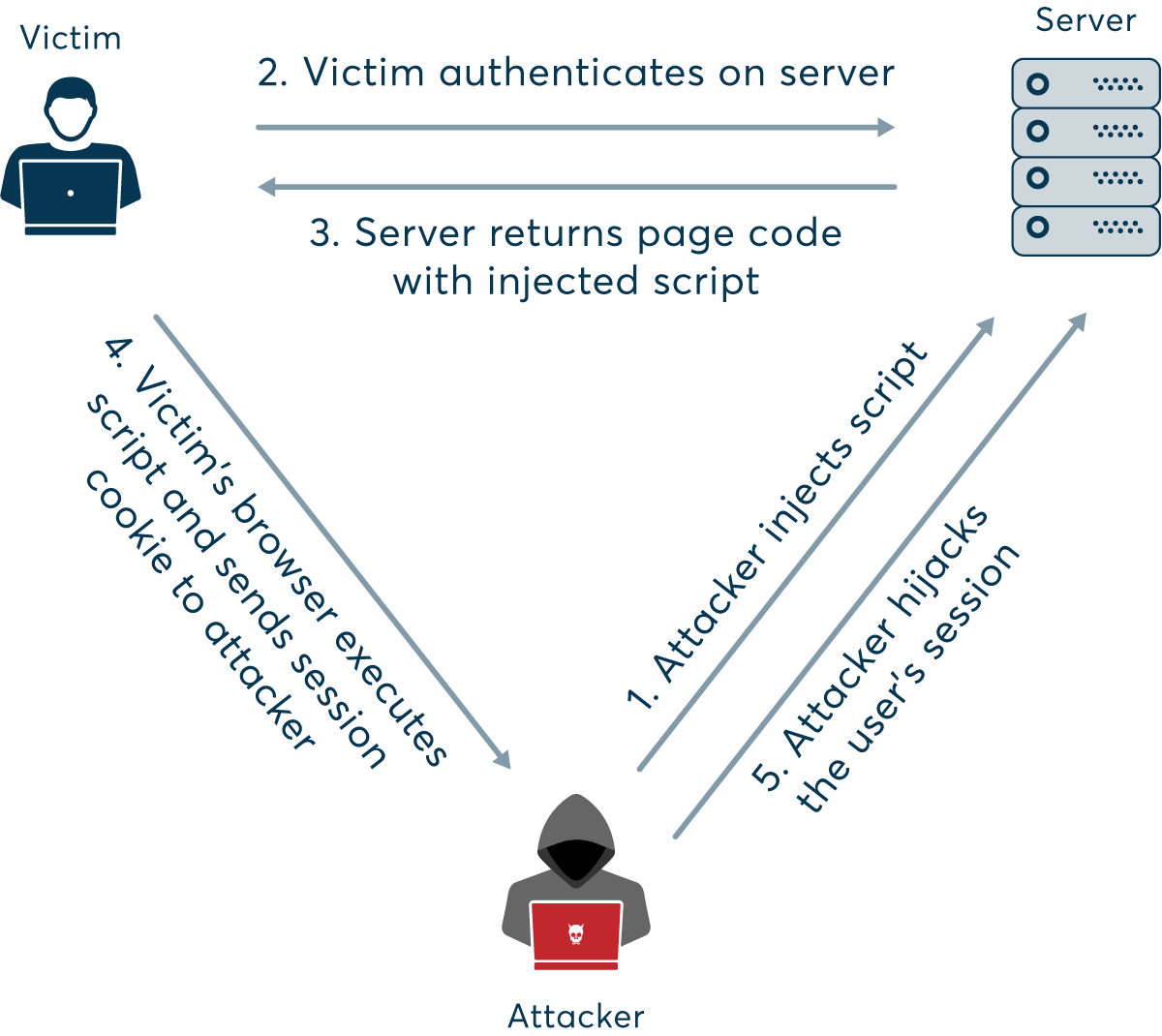

它是一种针对用户会话的攻击,旨在获取该用户的所有数据。网站会生成 cookie,其中存储了一些重要的用户信息,窃取这些 cookie 将使黑客获取所有用户数据。

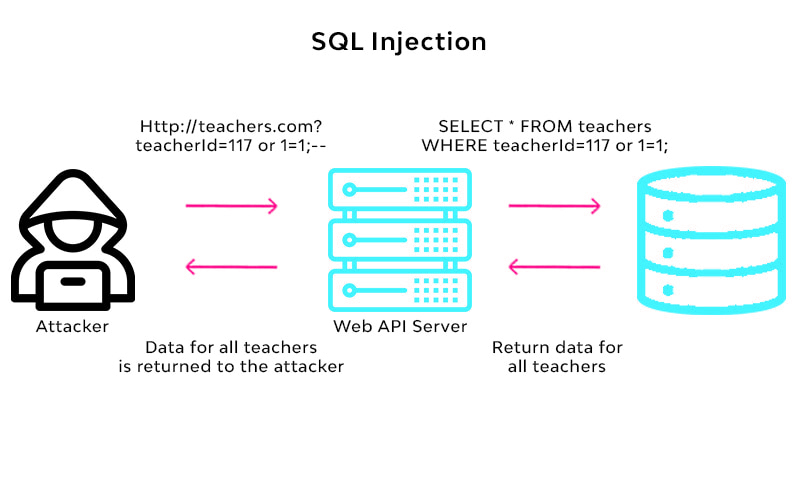

这是一种对网站的不同攻击,黑客会注入一些代码,这些代码能够操纵网站数据库,黑客可以从该网站数据库中获取所有信息。

示例:SQL 注入、XML 注入等

互联网现在是我们日常的伴侣,我们几乎所有人每天都在使用互联网满足各种需求。当您上网时,是否曾见过弹窗显示您的计算机被锁定、被感染或发现危险威胁之类的信息?这就是恐吓软件。它通常还会有一个按钮作为补救措施,例如下载某个软件或要求付款。如果您点击此类下载按钮,恶意程序(即恐吓软件)就会下载并安装到您的计算机中,导致您的计算机被锁定,直到支付赎金,甚至窃取您计算机中的数据。

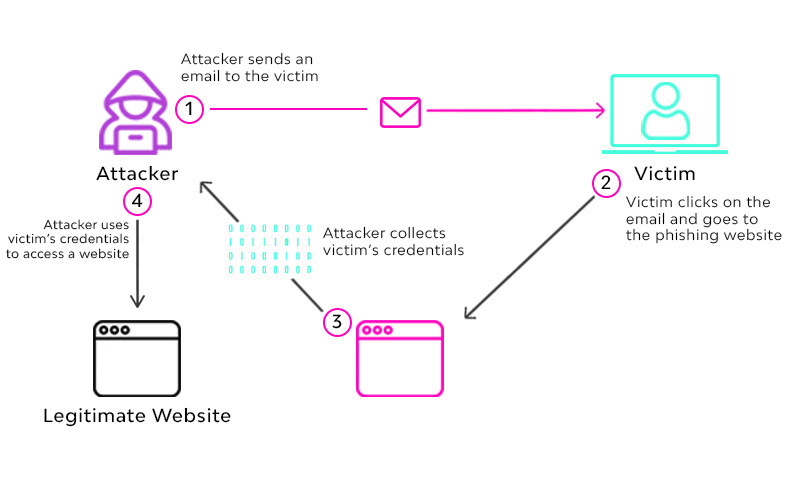

网络钓鱼是一种网络攻击,旨在窃取用户的敏感信息,如登录信息、银行交易详情或信用卡详情。通常通过电子邮件进行,黑客发送的电子邮件看起来像是来自真实来源。它也被用来在受害者的计算机中安装恶意软件。

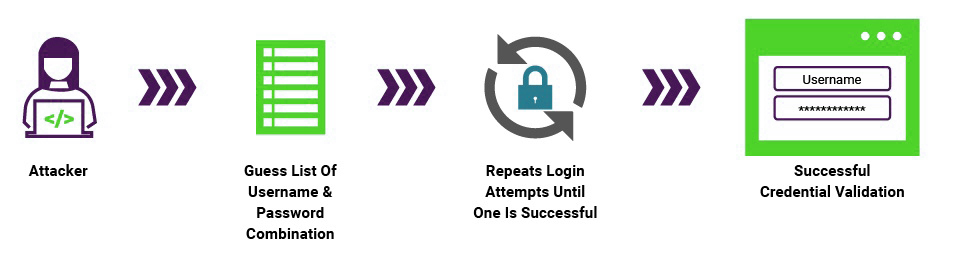

我们已经听说过创建包含数字、特殊字符等的强密码的必要性,这是为了抵御这种称为暴力破解的攻击。在暴力破解攻击中,黑客会尝试多种组合猜测,直到找到正确的凭据。此方法也用于破解加密数据。

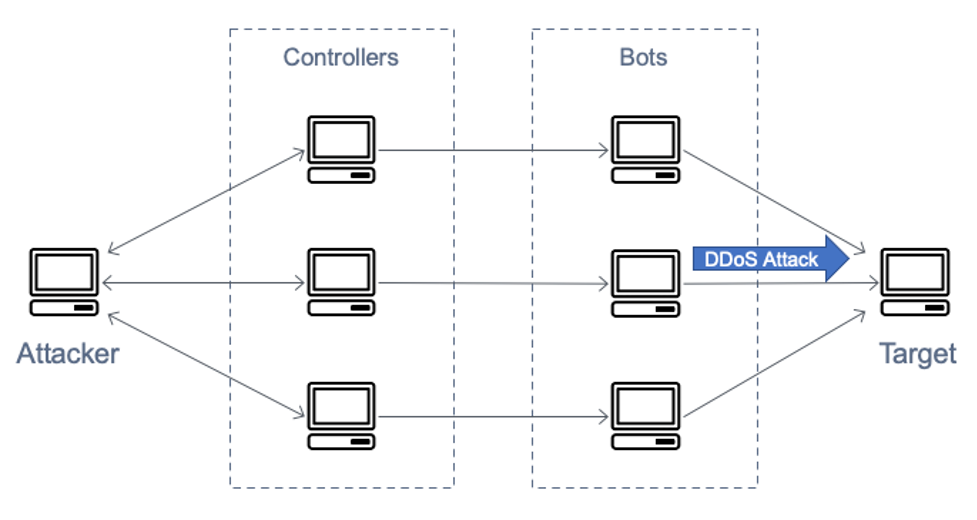

拒绝服务或 DoS 攻击是一种常见的攻击类型,网络犯罪分子试图通过向服务器发送大量垃圾请求(流量)来使服务器瘫痪,直到服务器无法处理请求。

一旦服务器不堪重负,合法用户也无法访问服务器,从而破坏网络。简单来说,这种攻击是拒绝服务器向合法用户提供服务。它可以分为三种类型:

7.1 流量攻击:黑客发送大量流量,使网站带宽耗尽。

7.2 协议攻击:这种DoS攻击会耗尽服务器资源,因为它会无故消耗原始服务器资源。

7.3 应用层攻击:其主要目的是使网络服务器

每个服务器都有一些不向公众开放的页面。在 URL 解释中,黑客更改 URL 并使服务器将秘密页面传递给用户。

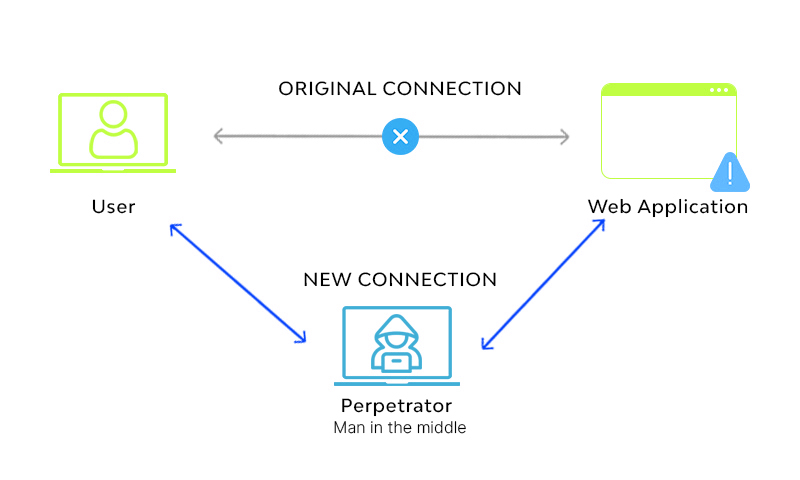

顾名思义,黑客拦截连接,充当用户和服务器之间的中间人。黑客能够读取和修改用户和服务器之间通信的所有消息。

互联网上充斥着广告,这是网络空间中许多网站的主要收入来源。但一些犯罪分子会制造恶意软件,强制用户显示广告并将用户重定向到广告页面或产品页面。

上述攻击基于网络和互联网。现在还有另一种攻击类型,它针对系统及其资源。

顾名思义,它是一种计算机代码片段,能够在用户不知情的情况下在计算机系统内传播并自我复制,并包含可执行代码片段,能够破坏系统或从受感染的系统中窃取数据。世界上一些危险的病毒是:

间谍软件是一些恶意程序代码,在用户不知情的情况下安装到目标系统中,能够从该系统中窃取敏感信息并将其发送到远程服务器。通常,用户的浏览模式和兴趣会被发送到服务器。

更危险的间谍软件包括键盘记录器,它能够访问我们通过键盘输入的密码并将数据发送到服务器。通常,恶意软件会在安装从未知来源下载的免费软件时安装。

蠕虫是一种病毒,旨在窃取敏感信息或破坏网络或系统。与病毒不同,蠕虫不需要任何人工活动即可在网络中从一个受感染系统传播到另一个系统。蠕虫通过电子邮件或操作系统的漏洞在网络中复制和传播。它还会占用网络或系统的资源,使其变慢或无法供合法用户使用。

特洛伊木马是一种古老的战争结构,将文件夹隐藏在一个巨大的木马内部,木马有一个后门,并从敌方内部发动攻击。同样,特洛伊木马是一种伪装成来自真实来源的真实软件的代码片段,但能够对宿主系统进行意外更改。特洛伊木马将像普通程序一样运行,但会破坏宿主系统中的数据,并使其容易受到攻击,例如为远程系统打开后门以控制此宿主系统。

特洛伊木马能够使许多宿主机被一台主控计算机控制,并形成一个僵尸计算机网络。特洛伊木马比蠕虫和病毒的危险性小,因为它们不能在网络中复制或传播到另一个系统。

它是一种绕过身份验证过程的方法,通常由开发人员用于访问某些应用程序。但网络犯罪分子利用这种方法破解许多付费软件,甚至操作系统。